CVSS : Common Vulnerability Scoring System,即“通用漏洞评分系统”,是一个“行业公开标准,其被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度”。

CVSS是安全内容自动化协议(SCAP)的一部分,通常CVSS同CVE一同由美国国家漏洞库(NVD)发布,由美国国家基础建设咨询委员会(NIAC)委托制作,是一套公开的评测标准,经常被用来评比企业资讯科技系统的安全性,并受到eBay、(Symantec)、思科(Cisco)、甲古文(Oracle)等众多厂商支援。

CVSS评分系统目前已经升级到 3.0版本,网络安全众测平台的漏洞评分使用此版本标准中的基本评价和时效评价两部分的分值。

基本评价指标

| 评价要素 | 取值 | 系数 |

|---|---|---|

| 攻击途径(AV) | 网络(N)/邻居(A)/本地(L)/物理(P) | 0.85 / 0.62 / 0.55 / 0.2 |

| 攻击复杂度(AC) | 低(L)/高(H) | 0.77 / 0.44 |

权限要求(PR) | 无(N)/低(L)/高(H) | 0.85 / 0.62(0.68) / 0.27(0.50) |

用户交互(UI) | 不需要(N)/需要(R) | 0.85 / 0.62 |

| 影响范围(UI) | 不改变(U)/改变(C) | 不同取值的计算公式不同 |

机密性影响(C) | 无(N)/低(L)/高(H) | 0 / 0.22 / 0.56 |

| 完整性影响(I) | 无(N)/低(L)/高(H) | 0 / 0.22 / 0.56 |

可用性影响(A) | 无(N)/低(L)/高(H) | 0 / 0.22 / 0.56 |

时效评价指标

| 评价要素 | 取值 | 系数 |

|---|---|---|

| 利用代码(E) | 未验证(U)/PoC(P)/EXP(F)/自动化利用(H) | 0.91 / 0.94 / 0.97 / 1 |

修复方案(RL) | 正式补丁(O)/临时补丁(T)/缓解措施(W)/不可用(U) | 0.95 / 0.96 / 0.97 / 1 |

| 来源可信度(RC) | 未知(U)/未完全确认(R)/已确认(C) | 0.92 / 0.96 / 1 |

1. 根据C/I/A(机密性、完整性、可用性)系数计算出ISCbase(影响力基础评分):

ISCBase = 1 - [(1−C) × (1−I) × (1−A)]

2. 根据S(影响范围)计算出ISC(影响力评分)。

如果S(影响范围)为U(未改变)

ISC = 6.42 × ISCBase

如果S(影响范围)为C(改变):

ISC = 7.52 × [ISCBase−0.029] − 3.25 × [ISCBase−0.02]15

3. 根据AV(攻击途径)、AC(攻击难度)、PR(权限要求)、UI(用户交互需求)系数计算出ESC(可利用性评分):

ESC = 8.22 × AV × AC × PR × UI

4. 根据ISC(影响力评分)计算出基础评分:

如果ISC(影响力评分)小于等于0,则评分为0,否则如果S(影响范围)为U(未改变):

基础评分 = 取整((最小值 [(ISC+ ESC), 10]) * 10) / 10

如果S(影响范围)为C(改变):

基础评分 = 取整((最小值 [1.08 × (ISC + ESC), 10] * 10) / 10

5. 根据E(利用代码)、RL(修复方案)、RC(来源可信度)及基础评分计算出总分:

总分 = 取整((基础评分 × E× RL × RC) * 10) / 10

网络安全众测平台为每一个被确认的漏洞设计了积分评价机制,白帽通过提交漏洞所获得的积分形成白帽子的成长值,作为其等级提升的依据。平台对于每一个漏洞,将会从有效性、CVSS评分、数据敏感性及规模、测试难度、报告质量、测试目标企业的规模、附加分七个方面来进行综合评价,形成该漏洞的最终积分。

考察项 | 状态 | 描述 | 评分 |

|---|---|---|---|

有效性 | 有效 | 漏洞可重现,并且首次提交 | 1 |

重复 | 漏洞可重现,但非首次提交 | 0 | |

无法重现 | 漏洞经沟通无法重现 | -1 | |

漏洞评分 | 根据CVSS3.0评分标准评价出的漏洞等级来确定。 | ||

数据敏感性、规模 | 极高 | 根据漏洞所涉及数据的敏感性、规模等确定的分数。 | 1.5 |

高 | 1.2 | ||

中 | 0.8 | ||

低 | 0.5 | ||

测试难度 | 极高 | 根据测试人员发现、测试漏洞的复杂度确定的分数。 | 1.5 |

高 | 1.2 | ||

中 | 0.8 | ||

低 | 0.5 | ||

报告质量 | 优秀 | 对白帽子提交的漏洞信息,从“漏洞命名”、“分类选择”、“漏洞摘要”、“漏洞描述”、“修复建议”等方面的规范性进行考核所得的分数。 | 1.1 |

良好 | 1.0 | ||

一般 | 0.9 | ||

企业规模 | 超大 | 包含各部委级政府、事业单位、超大规模企业(市值千亿以上) | 1.5 |

大 | 包含各省级政府、事业单位、具有较大规模的企业(市值百亿以上) | 1.2 | |

中 | 包含各地市级政府、事业单位、具有一定规模的企业(市值十亿以上) | 0.8 | |

小 | 除以上规模以外的政府、企事业单位。 | 0.5 |

最终得分 = 四舍五入(有效性 × 漏洞等级 × 测试难度 × 危害程度 × 企业规模 × 报告质量)

如果分数介于0和1之间,则记1分;分数介于0和-1之间时,则记-1分。

对于一个CVSS评分为10.0分的远程代码执行漏洞:可使用现成的工具利用,测试难度低;利用后直接可取得服务器权限, 所以危害程度高。如果漏洞所属企业的规模不同,则白帽获得的积分差异如下:

有效性 | 漏洞等级 | 测试难度 | 危害程度 | 企业规模 | 报告质量 | 总分 |

1 | 10.0 | 0.5 | 1.5 | 1.5 | 1.1 | 12 |

1 | 10.0 | 0.5 | 1.5 | 1.2 | 1.1 | 10 |

1 | 10.0 | 0.5 | 1.5 | 0.8 | 1.1 | 7 |

1 | 10.0 | 0.5 | 1.5 | 0.5 | 1.1 | 4 |

Web应用测试

针对企业 Web 应用提供包括但不限于下列安全测试服务:SQL 注入、文件上传漏洞、权限漏洞、弱口令、敏感信息泄露、业务逻辑漏洞、安全配置缺陷等,漏洞库每日实时更新,并针对测试结果提供专业的测试报告及修复建议。

移动客户端测试

模拟黑客行为,帮助企业寻找移动客户终端潜在的安全隐患,并出具测试报告。支持Android、iOS、Web、H5微信公众号等常见应用的安全测试。

系统及应用程序测试

对企业网络、主机、操作系统、中间件、及应用程序提供专业安全漏洞测试服务,漏洞库每日实时更新,并针对测试结果提供专业的测试报告及修复建议。

智能设备漏洞挖掘

针对路由器、摄像头、可穿戴等智能设备提供固件逆向分析、漏洞挖掘等服务,并出具漏洞报告及验证视频;

源代码审计

依托 CNVD 实名认证的白帽群体,为企业提供代码安全审计服务,并出具代码审计漏洞报告,提供安全编码咨询及建议,可审计PHP、ASP、ASPX、JSP、Python、Java等程序。

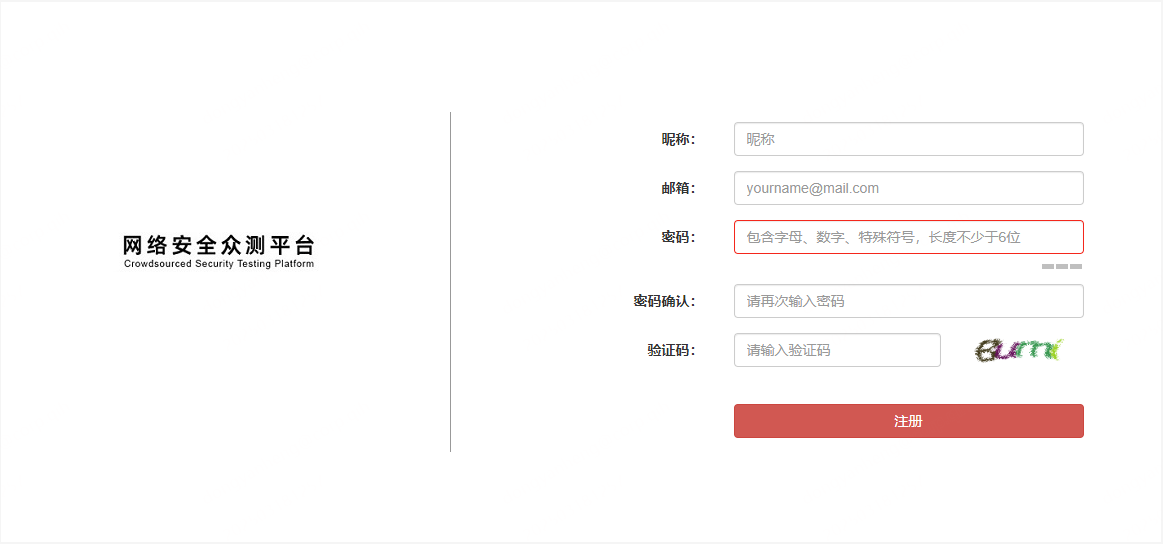

1. 在浏览器输入网址:https://zc.cnvd.org.cn/user/register,进入到注册页面。

2. 在注册页面上,仔细填写所需的昵称、邮箱地址以及密码等信息。

3. 确认所有信息无误后,提交表单以完成注册流程。

注:如先前已在CNVD平台成功注册,可直接凭借CNVD平台账号进行登录。

4. 完成账号注册后,系统将自动向注册邮箱发送一封账号激活邮件。登录邮箱后,点击邮件中的激活链接,即可启用账号并开始使用。

1. 在浏览器输入网址:http://zc.cnvd.org.cn/user/login,进入到登录页面。

2. 之后,输入注册的邮箱地址、密码,并正确输入显示的验证码。

3. 确认无误后,点击“登录”按钮完成登录操作。

登录成功后,若尚未完成实名认证,请点击右上角实名认证,跳转至实名认证页面。

在此页面,需提交以下信息进行验证:姓名、身份证号码、所在地、出生日期及手机号码。

此外,还需上传两张必要照片:一张为手持本人身份证(含个人信息面)的照片,另一张为身份证的国徽面照片。(请注意,上传的照片大小需控制在200KB以内。)

在完整填写所有实名认证信息后,请务必仔细审阅并确认同意服务条款。随后,点击“提交审核”按钮。实名认证申请将送交审核员进行核实,一旦审核通过,即可完成实名认证。

注:为确保实名认证顺利进行,请务必确保所填信息准确无误。

在众测平台的项目界面,可以查看到平台上发布的所有项目列表。

选定感兴趣的项目后,可点击进入项目详情页。在详情页内,点击“立即报名”按钮,系统将展示相关协议条款,仔细阅读并确认接受这些条款后,报名信息会被提交至平台审核团队。审核通过后,即获得参与该项目测试的资格。(在点击“立即报名”前,请检查是否有“注意:本项目仅对受邀请的测试人员开放报名!”的特别说明。若项目显示此提示,即表示该项目为定向邀请制,未获得邀请的用户将无法继续后续的报名流程。)

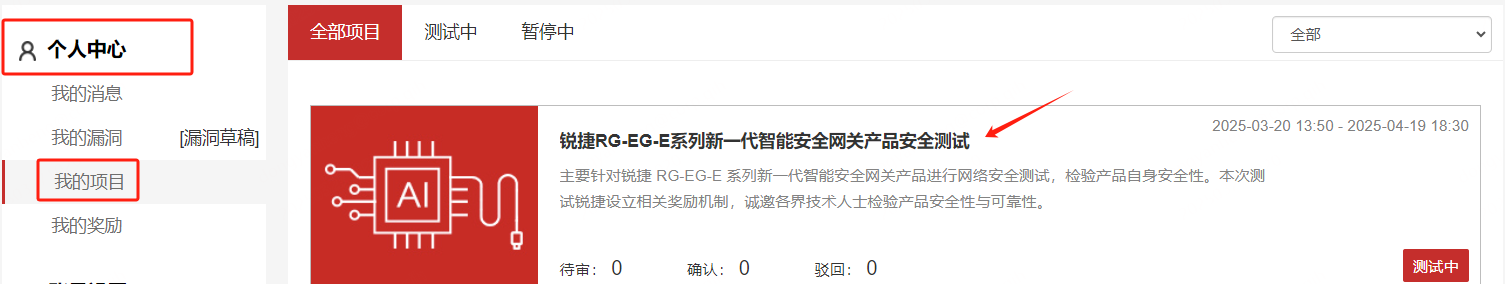

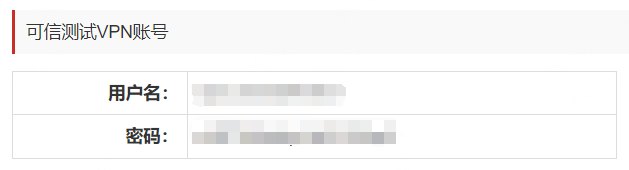

若参与的项目涉及第三方审计,需要先下载并配置VPN以建立安全连接。VPN账号密码获取方式如下:

1.登录到系统的个人中心,在个人中心界面,找到并点击“我的项目”选项。从列出的项目中,选择您当前需要测试的项目,点击进入其详情页面

2.在项目详情页面,浏览项目介绍部分。

3.将项目介绍页面下拉至最底部,将看到VPN的账号和密码信息。

具体VPN安装与使用说明,请详见:https://zc.cnvd.org.cn/news/helpList#newsType_21。

漏洞的评级虽然有通用的评价标准,但也跟项目的要求有密切的关系,平台和企业在评价漏洞的风险等级时,会根据项目的规则、业务特点、影响范围等因素来调整漏洞的最终评级。也就是说漏洞有可能从高危变为中危,也有可能从中危变为高危。

如果在项目期间对于漏洞的评级有任何疑问,请与我们的支持人员沟通处理。

漏洞提交页面的目标列表仅用于用户快速选择,并不是项目的测试范围约定,用户可以自行输入测试目标的IP或域名,并根据目标的用途或站点名为该目标命名。

注:请严格按照项目测试范围进行测试。

众测平台仅接收客户授权测试范围内的安全漏洞,不接受互联网漏洞。互联网漏洞建议到CNVD漏洞共享平台上提交:http://www.cnvd.org.cn/

平台接收的漏洞类型跟具体的项目相关。建议在报名项目以后,根据项目的具体要求来测试和上报漏洞。

Web漏洞

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 远程代码/命令执行 | 高 | |

| 文件上传 | 高 | |

| SQL注入 | 中、高 | 根据对系统、业务数据的危害程度确定 |

| 默认口令/弱口令 | 低、中、高 | 根据用户权限、对业务数据的危害程度、后攻击的可能性确定 |

| 越权访问 | 低、中、高 | 根据对业务数据的危害程度确定 |

| 敏感信息泄露 | 低、中、高 | 根据数据的敏感性、数量确定 |

| 文件包含 | 中、高 | |

| 服务端请求伪造 | 中 | |

| 目录遍历/任意文件下载、读取 | 中 | |

| XML外部实体注入 | 中 | |

| LDAP注入 | 中 | |

| 存储型跨站脚本 | 中 | |

| 逻辑缺陷 | 低、中 | |

| 跨站请求伪造 | 低、中 | |

| 反射型跨站脚本 | 低 | |

| 目录浏览 | 低 |

系统漏洞

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 远程溢出/提权 | 高 | |

| 默认口令/弱口令 | 低、中、高 | |

| 本地溢出/提权、DLL注入 | 中 | |

| 拒绝服务 | 中 | 流量、连接耗尽类拒绝服务除外 |

| 安全配置不当 | 低、中 |

移动客户端漏洞

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 本地SQL注入 | 低、中 | |

| 敏感信息存储不当 | 低、中 | |

| 不安全的密钥存储 | 低、中 | |

| 组件权限设置不当 | 低 | |

| WebView漏洞 | 低 | |

| 键盘劫持/屏幕录像 | 低 | 仅适用于金融类客户端的交易密码输入 |

| 反编译 | 低 | |

| 二次打包/篡改 | 低 | |

| 不安全的日志输出 | 低 | 输出日志中必需包含敏感信息,如用户名/密码,请求URL及会话ID。 |

应用漏洞

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 远程溢出/远程代码执行 | 高 | |

| SQL注入 | 低、中、高 | |

| 默认口令/弱口令 | 低、中、高 | 根据用户权限、对业务数据的危害程度、后攻击的可能性确定 |

| 本地溢出/提权、DLL注入 | 中 | |

| 安全配置不当 | 低、中 | |

| 敏感信息泄露 | 低、中 |

设备漏洞

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 远程溢出/远程代码执行 | 高 | |

| 默认口令/弱口令 | 低、中、高 | 根据用户权限、对业务数据的危害程度、后攻击的可能性确定 |

| 越权访问 | 低、中、高 | |

| 本地溢出 | 中 | |

| 安全配置不当 | 低、中 | |

| 配置文件泄露 | 低、中 |

威胁情报

| 漏洞类型 | 参考评级 | 评级说明 |

|---|---|---|

| 安全漏洞情报 | 低、中、高 | 根据具体漏洞的危害来确定 |

| APT攻击情报 | 低、中、高 | 根据具体情报来确定 |

| 病毒木马情报 | 低、中 | 根据具体情报来确定 |

| 钓鱼网站情报 | 低、中 | 根据具体情报来确定 |

| 扫描节点情报 | 低 | 根据具体情报来确定 |

注:以上标准仅供提交漏洞时参考定级,最终评级以项目要求、人工审核的结果为准。

平台目前仅支持银行卡转账的方式来发放奖金。其它支付渠道暂时不支持。

根据国家税收相关规定,劳动者工资薪金所得,应按比率缴纳个人所得税。

奖金的提取没有上限,下限为每笔提现申请不低于200元。

注:平台每月10日处理之前遗留的奖金提取申请,10日16点以后提交的申请将会顺延到下月处理。

用户提交漏洞所获得的奖金将会在项目结算的时候统一发放到用户的个人账户。

个人能力是企业为自己的项目选择测试人员的重要指标,能力越高或越匹配项目要求的用户将获得优先通过审批、参与项目的权利。

用户的个人能力与其提交的漏洞密切相关,平台会根据漏洞所属的具体技术领域来为用户相关方向的指标加分。

用户的个人能力评价涵盖的方面包括黑盒的网站渗透、移动应用测试、白盒的代码审计、硬件安全测试和新技术的应用等方面来进行评价。平台会在运行过程中根据技术的发展逐渐扩展,完善相关的评价指标。

用户需要提供真实姓名、身份证号、联系手机号,为了保证用户信息的真实性,要求用户必须上传近期手持身份证正面所拍的照片,以及身份证背面照片,人像和身份证图像均要清晰可见。

未通过实名认证的用户将无法参与任何项目。

国家互联网信息办公室印发的《互联网群组信息服务管理规定》已经于2017年10月8日正式施行。该规定强调,互联网群组信息服务提供者应当对互联网群组信息服务使用者进行真实身份信息认证,建立信用等级管理体系,合理设定群组规模,实施分级分类管理,并采取必要措施保护使用者个人信息安全。

需要根据具体的项目要求来定。通常,我们不建议用户使用全站漏洞扫描器(例如:WVS、绿盟RSAS、安恒明鉴等漏洞扫描工具/平台),以免对测试目标造成拒绝服务,影响系统正常运行,但对于单一漏洞类型、单一目标URL、端口的检测工具(例如:SQLMap)是允许使用的,但在使用过程中要注意控制检测所用的并发线程数,详细设置方法可以参照具体工具的使用说明。

1. 安装 OpenVPN 客户端

Ubuntu系统直接执行下面的命令安装:

sudo apt-get install openvpn

其它Linux系统可以使用RPM包安装:

按照下面的地址搜索下载对应操作系统的RPM包:

http://www.rpmfind.net/linux/rpm2html/search.php?query=openvpn

http://www.rpmfind.net/linux/rpm2html/search.php?query=lz4

http://www.rpmfind.net/linux/rpm2html/search.php?query=pkcs11-helper

建议首先下载openvpn的rpm包,安装过程中根据提示下载所需的其它关联包,安装命令如下:

rpm -ivh lz4-xxx.rpm rpm -ivh pkcs11-helper-xxx.rpm rpm -ivh openvpn-xxx.rpm

2. 设置配置文件

从下面的链接下载配置文件包,将配置文件包中的 cnvd.ovpn 及证书 ca.crt 放置到/etc/openvpn/目录下:

3. 导入 CA 证书

以 Firefox 浏览器为例,打开浏览器,在地址栏访问下面的URL:

about:preferences#privacy

在打开的页面中点击“证书/查看证书”(部分老版本为“高级/证书/查看证书”),在弹出的页面中切换到“证书机构”,点击“导入”,选择ca.crt,然后根据提示选中“信任由此证书颁发机构标识的网站”后点击“确定”。

4. 启动 VPN

cd /etc/openvpn/ sudo openvpn cnvd.ovpn

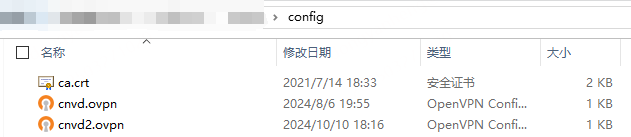

测试开始前,测试人员需安装OpenVPN客户端。

Windows客户端下载地址:

https://swupdate.openvpn.org/community/releases/openvpn-install-2.4.1-I601.exe

客户端安装完成后,将下面的配置文件压缩包中的cnvd.ovpn及证书ca.crt放到OpenVPN安装目录下的config文件夹内。

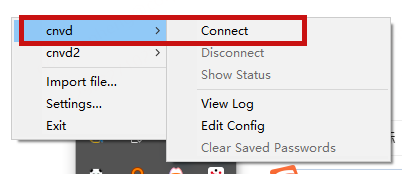

启动VPN客户端,右键点击任务栏中的VPN图标,选择导入的cnvd配置文件,点击Connect:

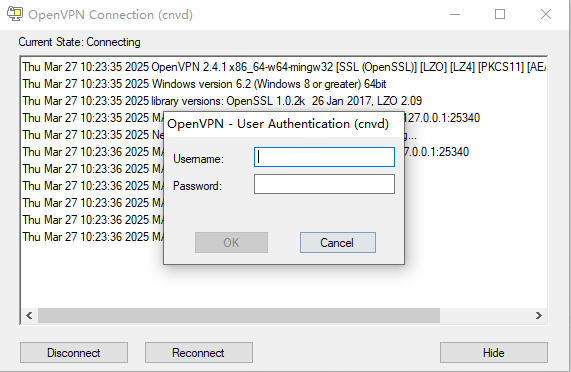

在弹出的连接窗口中输入分配的VPN帐号及密码,点击ok开始连接:

连接成功后,连接窗口自动隐藏到任务栏。

可信测试系统的应用一方面可以满足企业用户的审计需求,另一方面也是为白帽的测试行为留底,降低测试区间异常事件引发的法律风险。因此,建议白帽用户严格遵守项目要求来进行测试。为了监督白帽的测试行为,平台会在项目结束后对白帽的测试行为进行抽查,对于未通过可信测试系统发现的问题平台有权取消或降低奖励。

测试项目范围以外的系统不在客户的授权范围内,所以是坚决不允许的。测试人员必须严格遵守项目中的约定来进行测试,以避免引起不必要的纠纷。

众测平台可以为客户提供定制化的服务内容,详细信息请与我们的客服人员联系。

可以的。企业可以通过漏洞的评审意见板块来向白帽索取更多信息。不建议在公开群组、或一对一聊天中询问此类信息,以便保留相关的记录,为漏洞的生命周期管理提供帮助。

白帽发现的漏洞,会在平台验证通过之后转交给企业,企业需要通过平台来确认漏洞。

只有平台确认后的漏洞,白帽才能获得奖金;若发现漏洞不归企业所有,可以将漏洞转回平台继续处理。

平台将会根据企业对漏洞的评级,结合项目规则中的要求来为白帽发放奖金。

官方邮箱账号:vtsupport@cert.org.cn

官方QQ群:766651374(申请时请备注好平台昵称以及真实姓名)

审核人员微信:H0NKA_Sec(申请时请备注好平台昵称以及真实姓名)